Đi kèm với sự tiện lợi của n8n là một thách thức lớn: ‘Làm thế nào để bảo mật Credentials và API Keys” – những chìa khóa quan trọng quyết định sự an toàn của dữ liệu và hệ thống. Lỗ hổng bảo mật đến từ việc quản lý sai cách các thông tin này đã gây ra tổn thất nghiêm trọng cho tổ chức. Bài viết này sẽ chia sẻ các phương pháp bảo mật Credentials và API Keys trong n8n an toàn, hiệu quả

Tại sao bảo mật Credentials và API Keys trong n8n là tối quan trọng?

Rủi ro thường gặp khi lộ Credentials

- Mất quyền kiểm soát hệ thống: Khi API Keys bị lộ, kẻ tấn công có thể trực tiếp truy cập vào tài khoản dịch vụ, chiếm quyền điều khiển dữ liệu hoặc thậm chí thay đổi workflows trong n8n.

- Chi phí tài chính phát sinh: Một API Key rò rỉ có thể bị lạm dụng để thực hiện hàng ngàn request, dẫn đến chi phí cloud tăng vọt hoặc bị khóa dịch vụ vì vượt giới hạn.

- Tấn công chuỗi cung ứng (Supply Chain Attack): Nếu workflows kết nối nhiều ứng dụng, việc lộ một Credential có thể mở ra cánh cửa cho kẻ tấn công xâm nhập vào toàn bộ hệ thống.

- Uy tín thương hiệu bị ảnh hưởng: Các sự cố rò rỉ dữ liệu thường nhanh chóng lan truyền, khiến khách hàng mất niềm tin và tác động tiêu cực đến hình ảnh doanh nghiệp.

Ảnh hưởng đến hệ thống và dữ liệu doanh nghiệp

- Nguy cơ mất dữ liệu quan trọng: Dữ liệu khách hàng, báo cáo kinh doanh, thông tin tài chính có thể bị đánh cắp hoặc xóa bỏ.

- Gián đoạn hoạt động: Các workflows tự động có thể bị ngừng đột ngột, gây chậm trễ trong quy trình vận hành và dịch vụ khách hàng.

- Gia tăng chi phí khắc phục: Doanh nghiệp phải tốn nguồn lực để điều tra, khôi phục dữ liệu và tăng cường bảo mật sau sự cố.

- Rủi ro pháp lý: Việc làm lộ dữ liệu cá nhân có thể dẫn đến vi phạm các quy định như GDPR, HIPAA, kéo theo án phạt nặng nề.

Tìm hiểu 5 cấp độ bảo mật Credentials và API Keys trong n8n

Cấp độ 1 (Cơ bản): Sử dụng biến môi trường (.env)

Đây là biện pháp tối thiểu bạn phải thực hiện. Thay vì lưu trực tiếp trong node, hãy tham chiếu đến biến môi trường.

Hướng dẫn cài đặt và cấu hình file .env:

Trong thư mục cài đặt n8n (nơi có file docker-compose.yml), hãy tạo một file tên là .env. Trong file này, định nghĩa các khóa bí mật của bạn theo cú pháp KEY=VALUE.

Ví dụ:

DATABASE_PASSWORD=your_super_secret_password

STRIPE_API_KEY=sk_test_123456789abcdefTrong file docker-compose.yml, hãy đảm bảo bạn đã khai báo env_file: .env cho service n8n.

Cách gọi biến môi trường trong nodes của n8n:

Trong bất kỳ trường nhập liệu nào của n8n, bạn có thể sử dụng biểu thức (Expression) để gọi biến môi trường với cú pháp: {{ $env[‘TEN_BIEN_MOI_TRUONG’] }}. Ví dụ: {{ $env[‘STRIPE_API_KEY’] }}

Cấp độ 2 (Nâng cao): Mã hóa file Credentials

Để bảo vệ file n8n-credentials.json, bạn bắt buộc phải mã hóa nó.

Giới thiệu về biến N8N_ENCRYPTION_KEY:

N8N_ENCRYPTION_KEY là một biến môi trường đặc biệt. Khi được thiết lập, n8n sẽ tự động sử dụng giá trị của biến này làm chìa khóa để mã hóa và giải mã file n8n-credentials.json.

Tạo và áp dụng key mã hóa:

- Tạo một chuỗi ký tự ngẫu nhiên, dài và phức tạp (ít nhất 32 ký tự). Bạn có thể dùng các công cụ tạo mật khẩu trực tuyến để làm việc này.

- Thêm biến này vào file .env của bạn: N8N_ENCRYPTION_KEY=your_super_long_and_random_encryption_key

- Khởi động lại n8n. Từ thời điểm này, mọi credentials bạn lưu sẽ được mã hóa.

- Cảnh báo quan trọng: Hãy sao lưu N8N_ENCRYPTION_KEY này ở một nơi cực kỳ an toàn (như trình quản lý mật khẩu). Nếu mất key này, bạn sẽ không thể giải mã và truy cập vào bất kỳ credentials nào đã lưu.

Cấp độ 3 (Khuyên dùng): Sử dụng Vault hoặc các hệ thống quản lý bí mật

Đối với môi trường production và các doanh nghiệp lớn, việc quản lý bí mật tập trung là phương pháp chuyên nghiệp và an toàn nhất.

HashiCorp Vault là gì và lợi ích khi tích hợp với n8n?

HashiCorp Vault là một công cụ mã nguồn mở chuyên dụng để quản lý bí mật. Thay vì lưu trữ trên máy chủ n8n, credentials sẽ được lưu an toàn trong Vault. n8n sẽ truy xuất chúng khi cần.

Lợi ích bao gồm: quản lý tập trung, kiểm soát truy cập chi tiết (ai được lấy bí mật nào), tự động xoay vòng key và ghi lại lịch sử truy cập (audit log).

Cấu hình n8n để đọc credentials từ Vault

n8n hỗ trợ tích hợp với Vault qua các biến môi trường. Bạn cần cấu hình các biến như N8N_CREDENTIALS_VAULT_URL, N8N_CREDENTIALS_VAULT_TOKEN và N8N_CREDENTIALS_VAULT_PATH để n8n biết cách kết nối và lấy dữ liệu từ Vault.

Nếu bạn đang sử dụng hệ sinh thái đám mây, các dịch vụ quản lý bí mật có sẵn như AWS Secrets Manager, Google Secret Manager, hay Azure Key Vault là những lựa chọn tuyệt vời và dễ tích hợp.

Cấp độ 4 (Quản lý truy cập): Phân quyền người dùng (User Management)

Tầm quan trọng của việc giới hạn quyền truy cập vào Credentials:

Không phải ai trong đội nhóm cũng cần quyền truy cập vào tất cả credentials. Nguyên tắc “đặc quyền tối thiểu” (Principle of Least Privilege) nên được áp dụng: chỉ cấp quyền truy cập vào những gì thực sự cần thiết cho công việc của họ.

Cách thiết lập quyền sở hữu và chia sẻ Credentials an toàn cho đội nhóm:

Trong các phiên bản n8n trả phí, bạn có thể tạo người dùng và nhóm. Khi tạo một credential, bạn có thể chỉ định ai là chủ sở hữu và chia sẻ quyền sử dụng (nhưng không xem được giá trị) cho người dùng hoặc nhóm khác. Điều này giúp ngăn chặn việc lộ thông tin nhạy cảm trong nội bộ.

Cấp độ 5 (Giám sát): Thường xuyên kiểm tra và xoay vòng (rotate) API Keys

Tại sao cần phải thay đổi API Keys định kỳ?

Việc xoay vòng key (thay key cũ bằng key mới) giúp giảm thiểu rủi ro nếu một key bị lộ mà bạn không hay biết. Nếu một key bị đánh cắp chỉ có hiệu lực trong 90 ngày, thiệt hại sẽ ít hơn nhiều so với một key có hiệu lực vĩnh viễn.

Gợi ý quy trình kiểm tra và cập nhật credentials hiệu quả

Hãy đặt lịch định kỳ (ví dụ: mỗi quý) để:

- Rà soát lại tất cả credentials đang sử dụng trong n8n.

- Xóa những credentials không còn dùng đến.

- Thực hiện xoay vòng key cho các dịch vụ quan trọng (Stripe, AWS, Google Cloud…).

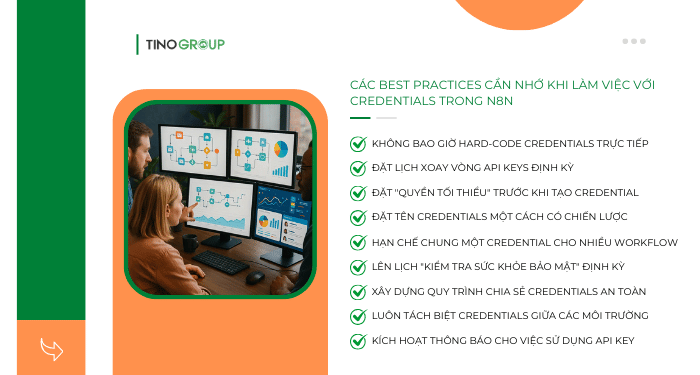

Các Best Practices cần nhớ khi làm việc với Credentials trong n8n

Bảo mật là một quy trình, không phải là một sản phẩm. Việc tuân thủ các nguyên tắc tốt nhất (best practices) sẽ giúp bạn xây dựng một hệ thống tự động hóa vững chắc và giảm thiểu rủi ro bị tấn công. Hãy xem checklist dưới đây như một danh sách kiểm tra định kỳ cho tất cả các dự án n8n của bạn.

1. Không bao giờ Hard-code Credentials trực tiếp trong Workflow

Đây là lỗi cơ bản nhưng nguy hiểm nhất. “Hard-code” nghĩa là bạn dán trực tiếp API Key, mật khẩu, hoặc token vào các trường trong một node (ví dụ: trường “API Key” của node HTTP Request).

Tại sao lại nguy hiểm?

- Bất kỳ ai có quyền xem workflow của bạn đều có thể thấy và sao chép những thông tin nhạy cảm này.

- Khi bạn xuất (export) workflow để chia sẻ hoặc sao lưu, các credentials này sẽ đi kèm dưới dạng văn bản thuần (plain text), rất dễ bị lộ.

- Khi cần thay đổi một API Key (ví dụ: khi xoay vòng key), bạn sẽ phải dò tìm và sửa thủ công ở tất cả những nơi đã sử dụng nó, rất dễ sai sót.

Giải pháp:

Luôn sử dụng Biểu thức (Expressions) để gọi credentials từ nơi lưu trữ an toàn. Ví dụ: {{ $credentials.myStripeAccount.apiKey }}.

2. Đặt lịch xoay vòng API Keys định kỳ

Đừng bao giờ coi một API key là “vĩnh viễn”. Việc xoay vòng (xoá key cũ, tạo key mới) là một biện pháp phòng ngừa hiệu quả để giảm thiểu thiệt hại nếu key bị lộ mà bạn không hề hay biết.

Tại sao cần thiết?

Giới hạn “cửa sổ cơ hội” cho kẻ tấn công. Hiểu đơn giản, một key bị đánh cắp chỉ có giá trị trong một khoảng thời gian ngắn.

Giải pháp:

Đặt lịch trong calendar của bạn (ví dụ: mỗi 90 ngày hoặc 6 tháng) để rà soát và xoay vòng các API key quan trọng. Biến việc này thành một quy trình vận hành tiêu chuẩn của đội nhóm.

3. Tư duy “Quyền tối thiểu” trước khi tạo bất kỳ Credential nào

Trước khi bạn vào AWS, Google Cloud hay bất kỳ dịch vụ nào để tạo API Key, hãy tự hỏi: “Workflow này thực sự cần làm gì?”.

Không nên:

Tạo một API Key với quyền quản trị viên (admin) cho tiện, vì “biết đâu sau này cần thêm quyền khác”.

Nên:

Chỉ cấp những quyền hạn hẹp nhất có thể. Nếu workflow chỉ cần đọc dữ liệu từ một bảng, hãy tạo một người dùng cơ sở dữ liệu chỉ có quyền SELECT trên bảng đó. Nếu chỉ cần gửi email, hãy tạo key chỉ có quyền gửi mà không có quyền đọc hay xóa. Việc này biến các key của bạn từ “chìa khóa vạn năng” thành “chìa khóa dùng một lần”, giảm thiểu rủi ro một cách đáng kể.

4. Đặt tên Credentials một cách có chiến lược

Khi số lượng credentials tăng lên, việc quản lý chúng sẽ trở nên hỗn loạn nếu không có quy tắc đặt tên.

Không nên đặt tên:

“My Google API”, “Stripe Key”, “Test Credential”. Những cái tên này không cung cấp bất kỳ ngữ cảnh nào.

Tên gọi tốt:

Sử dụng cấu trúc [Dịch vụ]_[Mục đích]_[Môi trường]. Ví dụ:

- Stripe_PaymentProcessing_Production

- GoogleSheets_ReadOnly_SalesReports

- AWS_S3Upload_Development

Cách đặt tên này giúp bạn ngay lập tức biết credential đó dùng để làm gì, cho dự án nào và mức độ nhạy cảm của nó ra sao.

5. Hạn chế chung một Credential cho nhiều Workflow khác nhau

Hãy coi mỗi workflow hoặc mỗi nhóm chức năng liên quan là một “ứng dụng” riêng biệt và cấp cho nó bộ credentials riêng, ngay cả khi chúng cùng kết nối đến một dịch vụ.

Tại sao?

Nếu Workflow A bị nghi ngờ có lỗ hổng, bạn có thể vô hiệu hóa ngay lập tức credential của nó mà không làm ảnh hưởng đến hoạt động của Workflow B và C. Việc này giúp cô lập sự cố và dễ dàng điều tra hơn nhiều.

6. Lên lịch “Kiểm tra sức khỏe bảo mật” định kỳ

Bảo mật không phải là việc làm một lần rồi quên. Hãy chủ động rà soát hệ thống của bạn.

Hành động:

Dành 30 phút định kỳ (ví dụ: Thứ Sáu đầu tiên của mỗi quý) để thực hiện các việc sau:

- Mở danh sách credentials trong n8n.

- Xóa những credentials không còn được sử dụng trong bất kỳ workflow nào đang hoạt động.

- Kiểm tra xem có API Key nào sắp hết hạn hoặc cần được xoay vòng (rotate) theo chính sách hay không.

- Rà soát lại quyền truy cập của người dùng (nếu có).

7. Xây dựng quy trình chia sẻ Credentials an toàn trong đội nhóm

Khi một thành viên mới tham gia hoặc cần quyền truy cập, đừng bao giờ gửi API Key qua Slack, email hay bất kỳ kênh chat nào.

Những việc nên làm:

- Người yêu cầu tạo một “yêu cầu truy cập” chính thức.

- Người quản trị sử dụng một trình quản lý mật khẩu (như Bitwarden, 1Password) để chia sẻ thông tin một cách an toàn.

- Hoặc tốt hơn, nếu dùng phiên bản n8n trả phí, người quản trị sẽ chia sẻ quyền sử dụng credential đó trực tiếp trong n8n mà không cần tiết lộ giá trị của nó.

8. Luôn tách biệt Credentials giữa các môi trường

Credentials dùng cho môi trường phát triển (Development) tuyệt đối không được phép sử dụng cho môi trường thực tế (Production).

Lý do:

Môi trường dev thường ít được bảo vệ hơn, có nhiều người truy cập hơn và dữ liệu là dữ liệu giả. Sử dụng chung key sẽ mở ra một con đường tấn công trực tiếp vào hệ thống production của bạn. Hãy luôn sử dụng các API key riêng biệt (ví dụ: Stripe test keys cho dev và live keys cho prod).

9. Kích hoạt thông báo (Alert) cho việc sử dụng API Key

Nhiều dịch vụ cho phép bạn thiết lập cảnh báo khi có những hoạt động bất thường liên quan đến API Key.

Ví dụ:

- Thiết lập cảnh báo trên AWS Billing nếu chi phí phát sinh từ một API key đột ngột tăng vọt.

- Thiết lập cảnh báo trên Google Cloud nếu một API key được sử dụng từ một địa chỉ IP lạ.

Đây là lớp phòng thủ chủ động, giúp bạn phát hiện sự cố ngay khi nó xảy ra thay vì đợi đến lúc nhận thông báo về thiệt hại.

Kết luận

Bảo mật credentials và API keys không phải là một công việc làm một lần rồi thôi, mà là một quá trình liên tục đòi hỏi sự cẩn trọng và tuân thủ các quy trình nghiêm ngặt. Hãy xem việc bảo mật là một tính năng cốt lõi, chứ không phải là một gánh nặng. Bắt đầu rà soát và nâng cấp hệ thống n8n của bạn ngay hôm nay để đảm bảo mọi quy trình vận hành luôn an toàn, hiệu quả và sẵn sàng cho sự phát triển trong tương lai.

Những câu hỏi thường gặp

Làm cách nào để backup credentials?

Có nhiều cách để backup credentials, Tino đã có bài viết hướng dẫn bạn thực hiện điều đó. Tham khảo tại: Cách backup và restore Credentials trong n8n.

Đối với một dự án cá nhân nhỏ, tôi có cần dùng đến HashiCorp Vault không?

Không cần thiết. Đối với dự án cá nhân hoặc tự host quy mô nhỏ, việc sử dụng biến môi trường N8N_ENCRYPTION_KEY để mã hóa file credentials đã là một mức độ bảo mật rất tốt và đủ an toàn. Các giải pháp như Vault chỉ thực sự cần thiết cho các môi trường doanh nghiệp lớn, nơi cần quản lý tập trung, kiểm soát truy cập chi tiết và ghi log kiểm toán (audit).

Sự khác biệt giữa xác thực bằng API Key và OAuth2 trong n8n là gì?

- API Key: Là một chuỗi bí mật cố định mà bạn tạo ra từ dịch vụ. Nó giống như một chiếc chìa khóa. Bạn đưa chìa khóa này cho n8n và n8n dùng nó để truy cập.

- OAuth2: Là một quy trình ủy quyền an toàn hơn. Thay vì đưa chìa khóa, bạn sẽ được chuyển hướng đến trang đăng nhập của dịch vụ (ví dụ: Google), bạn đăng nhập và cấp phép cho “ứng dụng n8n” được truy cập vào tài nguyên của bạn. n8n sẽ nhận lại một token tạm thời. Phương pháp này an toàn hơn vì bạn không bao giờ trực tiếp xử lý mật khẩu.

Tôi có thể dùng một credential Google cho nhiều dịch vụ (Gmail, Sheets, Drive) không?

Có. Khi bạn xác thực với Google trong n8n (thường qua OAuth2), bạn sẽ cấp cho n8n một tập hợp các quyền (scopes). Ví dụ, bạn có thể cấp quyền truy cập cả Gmail và Google Sheets cùng lúc. Khi đó, bạn chỉ cần một credential “My Google Account” và có thể dùng nó cho cả node Gmail và node Google Sheets.

Tại sao credential của tôi hoạt động khi bấm nút "Test" nhưng lại thất bại khi chạy workflow?

Nguyên nhân phổ biến nhất là do quyền hạn (permissions) hoặc giới hạn truy cập IP (IP restrictions).

- Có thể API key của bạn chỉ được phép truy cập từ một địa chỉ IP nhất định, và IP của máy chủ n8n không nằm trong danh sách đó.

- Credential có thể đã hết hạn hoặc bị thu hồi giữa lúc bạn test và lúc chạy workflow.

Kiểm tra log của workflow để xem thông báo lỗi chi tiết từ API, nó sẽ cho bạn biết lý do chính xác.

![Cursor là gì? Hướng dẫn tải, đăng ký và sử dụng Cursor miễn phí [2026]](https://tino.vn/blog/wp-content/uploads/2026/01/cursor-la-gi-cover-150x150.png)

![Google Stitch là gì? Hướng dẫn sử dụng Google Stitch chi tiết [2026]](https://tino.vn/blog/wp-content/uploads/2026/01/google-stitch-la-gi-cover-150x150.png)

![Github Copilot là gì? Cách sử dụng GitHub Copilot miễn phí [2026]](https://tino.vn/blog/wp-content/uploads/2026/01/github-copilot-la-gi-cover-150x150.png)

![Khám phá 10+ plugin SEO WordPress tốt nhất [2026]](https://tino.vn/blog/wp-content/uploads/2026/01/plugin-seo-wordpress-cover-150x150.png)